Tech Elements

Радиоэлектроника и телекоммуникации

Структурная модель информационной системы организации

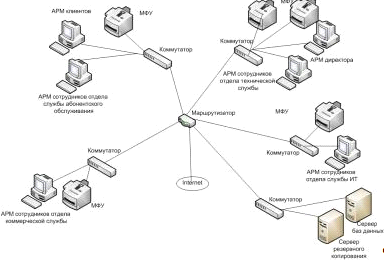

В разрабатываемой структурной схеме выделяются четыре подсети.

сервер БД, сервер резервного копирования;

АРМ сотрудников отдела коммерческого обслуживания, МФУ;

АРМ сотрудников отдела службы ИТ, МФУ;

АРМ директора, АРМ сотрудников отдела технической службы, МФУ.

Структурная модель информационной системы организации оператора сотовой связи приведена на рисунке 2.

Рисунок 2 - Структурная модель информационной системы организации оператора сотовой связи

. Анализ и актуализация угроз информационной безопасности, реализуемых с использованием протоколов межсетевого взаимодействия

Базовая модель угроз для информационной системы организации оператора сотовой связи: «Типовая модель угроз безопасности персональных данных обрабатываемых в локальных информационных системах персональных данных, имеющих подключение к сетям связи общего пользования и (или) сетям международного информационного обмена».

Для информационной системы организации оператора сотовой связи выделяются следующие угрозы:

- угрозы, реализуемые в ходе загрузки ОС;

угрозы, реализуемые после загрузки ОС;

угроза внедрения вредоносных программ;

угроза «Анализа сетевого трафика»;

угроза сканирования сети;

угроза выявления паролей;

угроза получения НСД путем подмены доверенного объекта;

угроза типа «Отказ в обслуживании»;

угроза удаленного запуска приложений;

угроза внедрения по сети вредоносных программ.

Оценка вероятности, возможности и опасности угроз для информационной системы персональных данных (ИСПДн) приведена в таблице 2.

Актуальность угроз для ИСПДн приведена в таблице 3.

Правила отнесения угрозы безопасности ПДн к актуальной отображены в таблице 4.

Таблица 2 - Оценка вероятности, возможности и опасности угроз для ИСПДн

|

Угроза |

| ||||

|

Угрозы, реализуемые в ходе загрузки ОС |

5 |

5 |

0,5 |

средняя |

средняя |

|

Угрозы, реализуемые после загрузки ОС |

5 |

5 |

0,5 |

средняя |

средняя |

|

Угроза внедрения вредоносных программ |

5 |

2 |

0,35 |

средняя |

средняя |

|

Угроза «Анализа сетевого трафика» |

110 |

22 |

00,6 |

средняя |

низкая |

|

Угроза сканирования сети |

110 |

22 |

00,6 |

средняя |

низкая |

|

Угроза выявления паролей |

110 |

00 |

00,5 |

средняя |

средняя |

|

Угроза получения НСД путем подмены доверенного объекта |

110 |

55 |

00,75 |

высокая |

средняя |

|

Угроза типа «Отказ в обслуживании» |

110 |

55 |

00,75 |

высокая |

низкая |

|

Угроза удаленного запуска приложений |

110 |

22 |

00,6 |

средняя |

низкая |

|

Угроза внедрения по сети вредоносных программ |

110 |

55 |

00,75 |

высокая |

высокая |

Другие стьтьи в тему

Разработка измерительного преобразователя

Современная экономика характеризуется широкой интеграцией передовых

технологий, в том числе и в области промышленной электроники.

Мировая тенденция - тесное сотрудничество разработчиков элементной базы,

электронных систем и аппаратуры, т. е. объединение научно-технических

потенциал ...

Разработка и изготовление лабораторного стенда по изучению вольтамперных характеристик полупроводниковых диодов

Целью данной работы является разработка и

создание прибора, предназначенного для изучения полупроводниковых диодов. Для

исследования нами был выбран полупроводниковый диод, который наиболее

характерно отражает почти все особенности и свойства полупроводниковой техники

в целом и являе ...

Разделы

- Главная

- Радиоэлектроника и телекомуникации в современном мире

- Разработка проекта системы видеонаблюдения

- Разработка схемы радиовещательного приемника

- Разработка телевизионного приемника

- Разработка цифрового дешифратора

- Производство полупроводниковых приборов

- Развитие технологий передачи данных

- Разработка домашней охранной сигнализации