Tech Elements

Радиоэлектроника и телекоммуникации

Реализация требований политики доступа на уровне внутренней сети и на уровне межсетевых коммуникаций

Формирование правил разрешения доступа к внешним сетевым ресурсам приведено в таблице 11.

Таблица 11 - Формирование правил разрешения доступа к внешним сетевым ресурсам

|

IP адрес |

IP адрес |

Протокол |

Действие |

|

192.168.0.68 192.168.0.69 192.168.0.3 192.168.0.4 192.168.0.137 192.168.0.133 192.168.1.21 192.168.1.22 192.168.1.25 192.168.1.26 |

80.80.80.80 |

ip |

Разрешение |

Реализация требований политики доступа на уровне внутренней сети и на уровне межсетевых коммуникаций представлена ниже.

Router(config)#access-list 101 permit ip any any(config)#in fa 5/0.10(config-subif)#ip access-group 101 in(config-subif)#exit(config)#access-list 102 deny ip 192.168.0.4 0.0.0.0 192.168.0.68 0.0.0.0(config)#access-list 102 deny ip 192.168.0.4 0.0.0.0 192.168.0.137 0.0.0.0(config)#access-list 102 deny ip 192.168.0.4 0.0.0.0 192.168.1.21 0.0.0.0(config)#access-list 102 deny ip 192.168.0.4 0.0.0.0 192.168.1.22 0.0.0.0(config)#access-list 102 permit ip any any(config)#in fa 6/0.20(config-subif)#ip access-group 102 in(config-subif)#exit(config)#access-list 103 permit ip any any(config)#in fa 8/0.30(config-subif)#ip access-group 103 in(config-subif)#exit(config)#access-list 104 permit ip any any(config)#in fa 4/0.40(config-subif)#ip access-group 104 in(config-subif)#exit

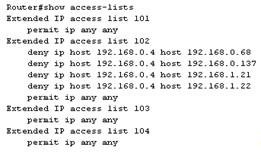

Содержимое созданных списков доступа приведено на рисунке 21.

Рисунок 21 - Содержимое созданных списков доступа

Модель информационной системы организации оператора сотовой связи в среде Cisco Packet Tracer приведена на рисунке 22.

Рисунок 22 - Модель информационной системы организации оператора сотовой связи в среде Cisco Packet Tracer

Заключение

В результате работы была реализована политика сетевой безопасности организации оператора сотовой связи средствами маршрутизаторов и коммутаторов CISCO.

Была определена инфологическая и структурная модель информационной системы организации оператора сотовой связи, производился анализ и актуализация угроз информационной безопасности, реализуемых с использованием протоколов межсетевого взаимодействия, производилась реализация требований политики доступа на уровне подсетей, реализация требований политики доступа на уровне внутренней сети, а также реализация требований политики доступа на уровне межсетевых коммуникаций. Задание на курсовую работу выполнено в полном объеме.

Другие стьтьи в тему

Разработка проекта модернизации участка транспортной сети оператора связи на базе оборудования плотного волнового спектрального мультиплексирования

Принятые сокращения и условные

обозначения

Термин, сокращение

Описание

МССС

ПО

ПУ

ПУЭ

РС

У ...

Разработка приемника системы персонального радиовызова

Системы персонального радиовызова позволяют передавать вызов и

необходимый минимум информации одному человеку или группе людей независимо от

места их нахождения. Первоначально системы персонального радиовызова

функционировали с радиусом действия, ограниченным территорией или помещения ...

Разделы

- Главная

- Радиоэлектроника и телекомуникации в современном мире

- Разработка проекта системы видеонаблюдения

- Разработка схемы радиовещательного приемника

- Разработка телевизионного приемника

- Разработка цифрового дешифратора

- Производство полупроводниковых приборов

- Развитие технологий передачи данных

- Разработка домашней охранной сигнализации