Tech Elements

Радиоэлектроника и телекоммуникации

Примеры моделирования в Proteus для исходных сообщений

Сформируем код Хемминга для исходных данных:

1) для исходного сообщения ![]() получим:

получим:

перенос информационных бит в необходимые позиции: ![]()

формирование контрольных бит:

![]() ,

,

![]() ,

,

![]() .

.

Добавив контрольные биты, получим код Хемминга: ![]()

Таким образом, для сообщения ![]() сформирован код Хемминга

сформирован код Хемминга ![]()

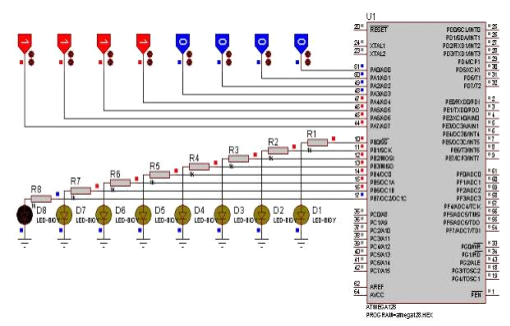

Произведем проверку расчетов с результатами вычислений в интегрированной среде Proteus на базе микроконтроллера ATmega128 (рисунок 2).

Рисунок 2 - Преобразование исходного сообщения ![]() в код Хемминга

в код Хемминга

Проверка дала аналогичные результаты.

2) для исходного сообщения ![]() получим:

получим:

перенос информационных бит в необходимые позиции: ![]()

формирование контрольных бит:

![]() ,

,

![]() ,

,

![]() .

.

Добавив контрольные биты, получим код Хемминга: ![]()

Таким образом, для сообщения ![]() сформирован код Хемминга

сформирован код Хемминга ![]()

Произведем проверку расчетов с результатами вычислений в интегрированной среде Proteus на базе микроконтроллера ATmega128 (рисунок 3).

Рисунок 3 - Преобразование исходного сообщения ![]() в код Хемминга

в код Хемминга

Проверка дала аналогичные результаты.

Заключение

В результате выполнения курсовой работы были изучены принципы построения корректирующего кода Хемминга, разработана программа преобразования исходных сообщений с помощью кода Хемминга на языке Ассемблер, выполнено моделирование выполнения кода на базе микроконтроллера ATmega128 с помощью программы Proteus.

Эффективность использования того или иного кода во многом определяется знанием характера ошибок в используемом канале передачи. При несоответствии характеристик реального канала и модели, примененной при построении кода, резко снижается эффективность его использования. Применение корректирующих кодов не гарантирует безошибочности приема переданной информации, повышается лишь вероятность получения достоверной информации.

Код Хэмминга используется в некоторых прикладных программах в области хранения данных, особенно в RAID2, кроме того, метод Хэмминга давно применяется в памяти типа ECC позволяет «на лету» исправлять однократные и обнаруживать двукратные ошибки.

Другие стьтьи в тему

Расчет настроек типовых регуляторов в одноконтурной автоматической системе реагирования

автоматический

Цель

работы:

Определить

настроечные параметры (настройки) типового (ПИ, ПИД, ПД) регулятора в

одноконтурной АСР, обеспечивающие минимум интегрального квадратичного критерия

I0 при заданном ограничении запаса устойчивости m≥mзад.

Выбрать

промышленный регулят ...

Расчет дальности действия радиолокационной станции в различных условиях помеховой обстановки

Параметры

РЛС

№

вар Тип сигнала кВт

град

градD

4

КФМ

200

30

5

180

...

Разделы

- Главная

- Радиоэлектроника и телекомуникации в современном мире

- Разработка проекта системы видеонаблюдения

- Разработка схемы радиовещательного приемника

- Разработка телевизионного приемника

- Разработка цифрового дешифратора

- Производство полупроводниковых приборов

- Развитие технологий передачи данных

- Разработка домашней охранной сигнализации